忘れてたわけじゃないのです(挨拶)。SoftEtherVPNについて残項目の報告を。

前回までで設定~SoftetherVPN Clientによる疎通は終わった。まあここまでは問題ない。今回はSSTPとL2TP接続。

SSTP接続

SSTPとは

まずSSTPとはどういうプロトコルかというところから。VPN トンネリング プロトコル(Technet)から引用する。

Secure Socket トンネリング プロトコル (SSTP) は、TCP ポート 443 で HTTPS プロトコルを使用して、PPTP および L2TP/IPsec トラフィックがブロックされるファイアウォールや Web プロキシでもトラフィックの通過を許可する新しいトンネリング プロトコルです。SSTP は、HTTPS プロトコルの Secure Sockets Layer (SSL) チャネルに PPP トラフィックをカプセル化するメカニズムを提供します。PPP を使用すると、EAP-TLS などの強力な認証方法をサポートできます。SSL は、キーのネゴシエーション、暗号化、整合性チェックなどの拡張機能を使用してトランスポート層のセキュリティを実現します。

クライアントが SSTP ベースの VPN 接続を確立しようとすると、SSTP はまず SSTP サーバーに対して双方向の HTTPS 層を確立します。この HTTPS 層を介して、プロトコル パケットはデータのペイロードと共に送信されます。

カプセル化

SSTP は、IP データグラムの PPP フレームをカプセル化して、ネットワーク経由の送信を実現します。SSTP は、TCP 接続 (ポート 443 を使用) を使用してトンネル管理を行うほか、PPP データ フレームも使用します。

暗号化

SSTP メッセージは、HTTPS プロトコルの SSL チャネルで暗号化されます。

SSTP を使用できるのは、Windows Vista Service Pack 1 (SP1) または Windows Server 2008 を実行するクライアント コンピュータのみです。SSL を使用すると、SSTP VPN 接続ではデータの機密性、データの整合性、およびデータの認証を実現できます。

引用部はちょっと長いが、要約するとHTTPSを使ったMicrosoft独自(Windows Server 2008で追加)のVPNプロトコルである。引用部にはWindows VistaやWindows Server 2008と書かれているが、後継OSでも利用可能である。

Surface RTで接続確認(VPN接続作成)

Surface RTのWindows RTから接続確認を行う。Microsoft独自プロトコルなので、SSTPクライアントはOSが持っている。Windows RTを選定した理由は、一般のWindows OSやWindows Server OSの場合にはSoftEtherVPNのClientソフトウェアが提供されるのに対し、Windows RTは対象外であるため。SoftEtherVPN Clientが無いのでSSTPかL2TPで接続するしかない。

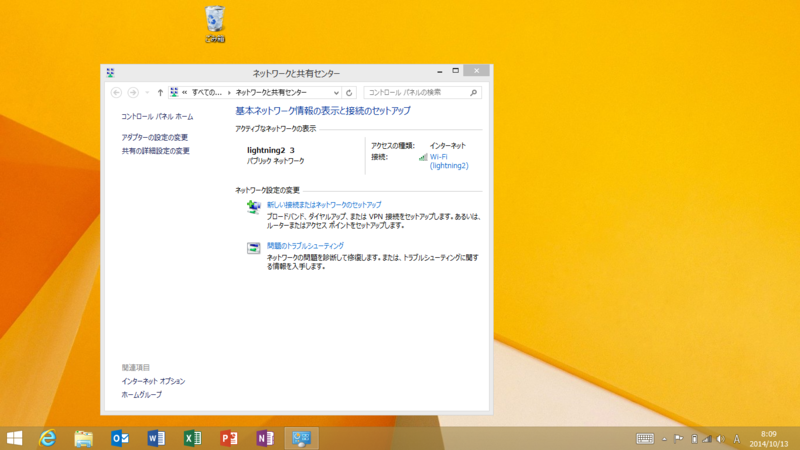

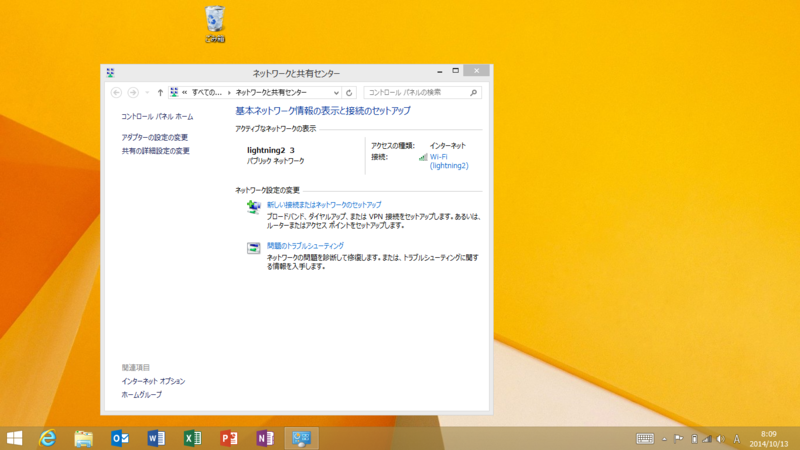

ネットワークと共有センターを開く。新しい接続またはネットワークのセットアップをクリックする。

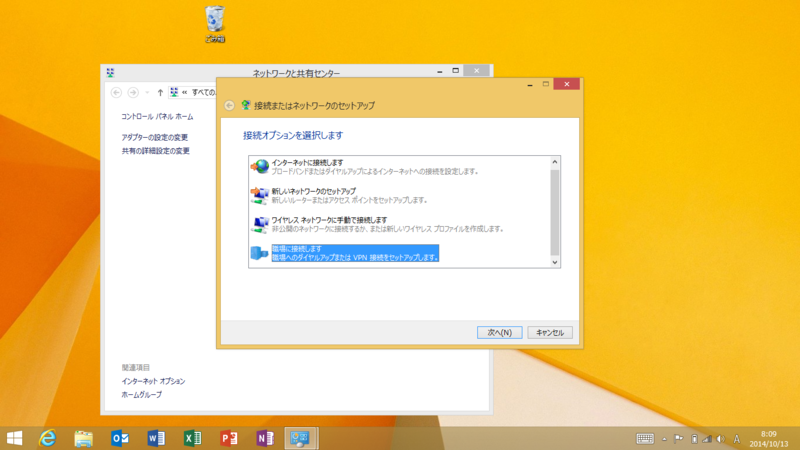

「職場に接続します」を選択し、[ 次へ(N) ]を選択する。

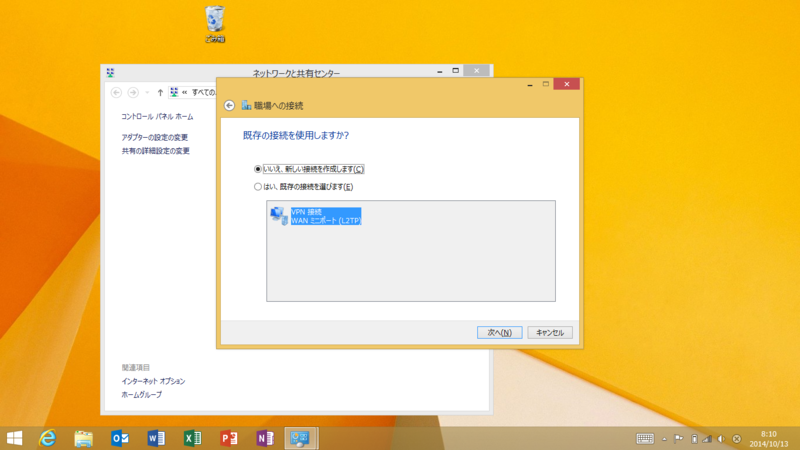

今回は新規に作成するので、「いいえ、新しい接続を作成します(C)」を選択し[ 次へ(N) ]を選択する。

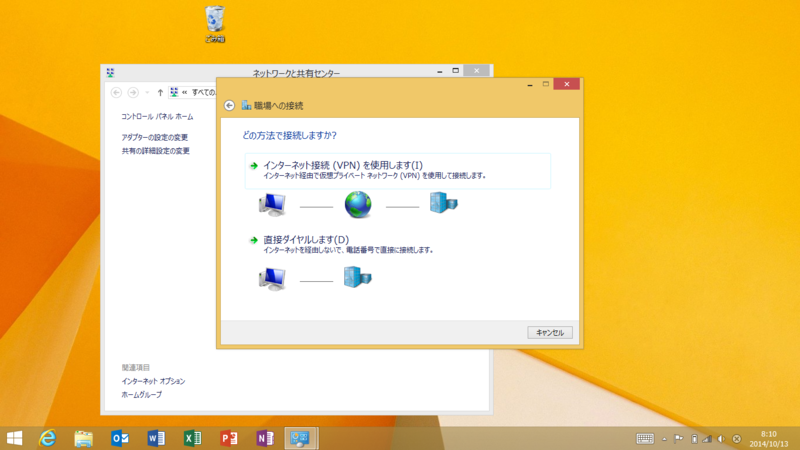

「インターネット接続(VPN)を使用します( I )」を選択する。

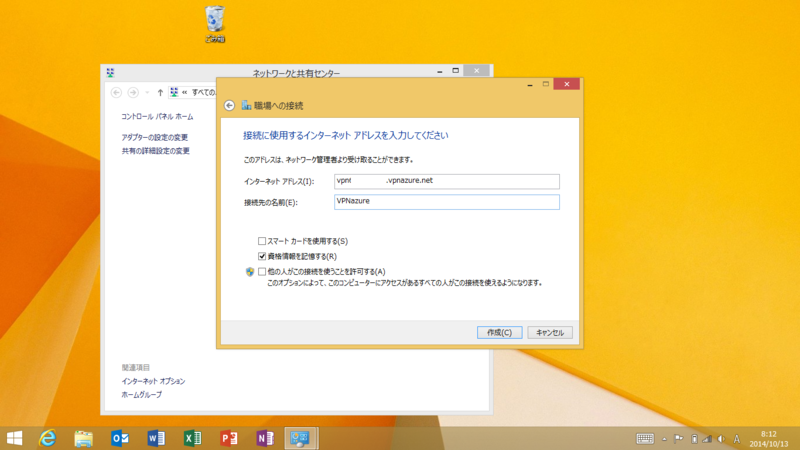

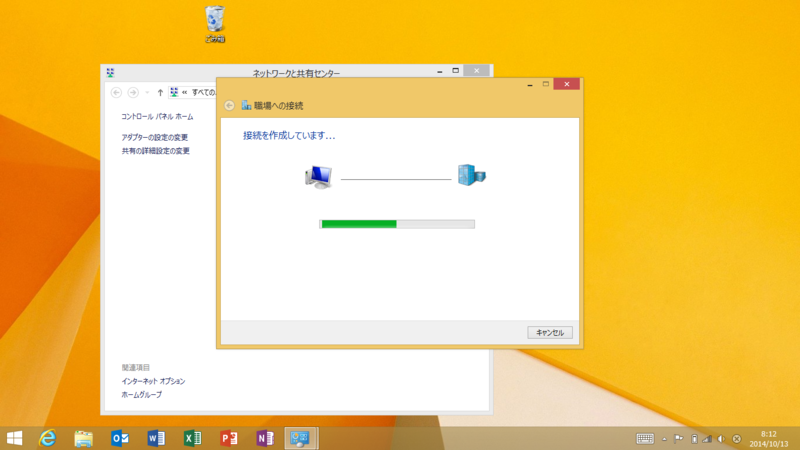

SoftEtherVPNのVPNAzureを接続先に指定し、[ 作成(C) ]をクリックする。

「アダプターの設定の変更」をクリックする。

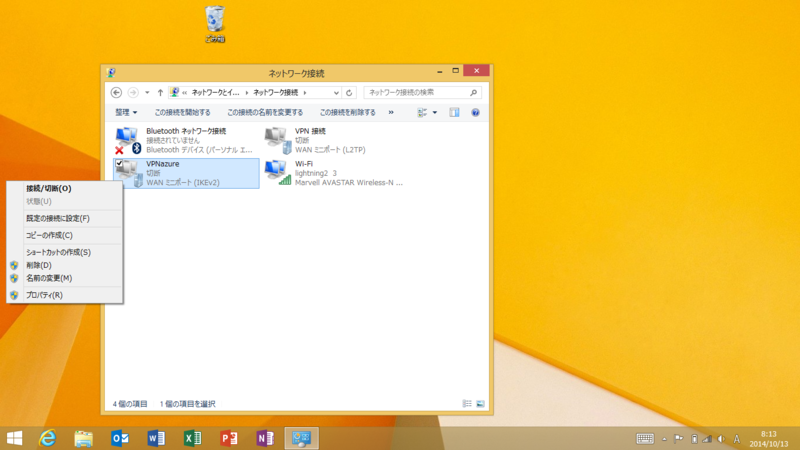

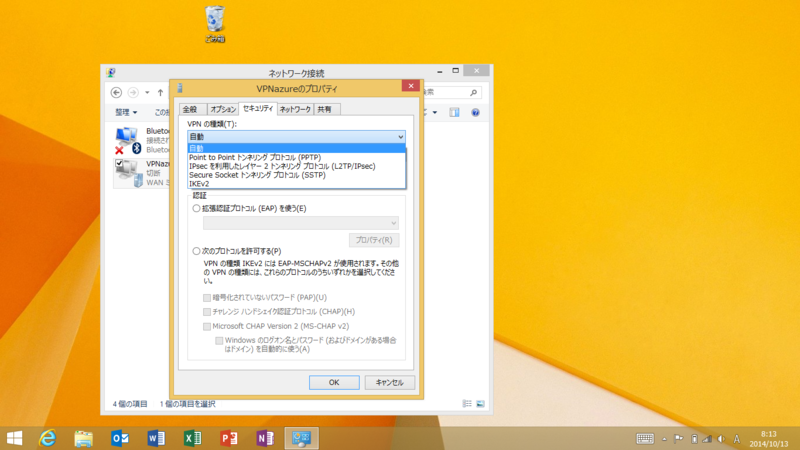

ネットワーク接続の中に今回作成した「VPNazure」があるので右クリック。表示されている通り、IKEv2になっているのでSSTPに設定変更しておく必要がある。「プロパティ(R)」を選ぶ。

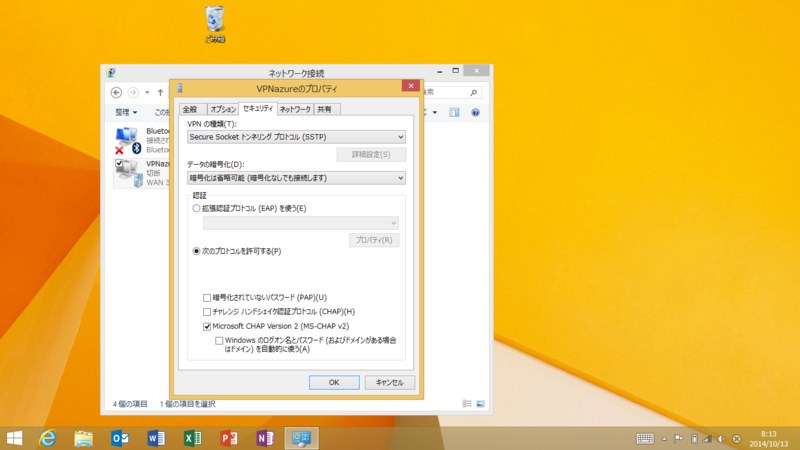

プロパティ画面でセキュリティタブを選ぶ。VPNの種類(T):は「自動」になっている。これを「Secure Socket トンネリング プロトコル(SSTP)」に変更する。

認証の部分を「次のプロトコルを許可する(P)」に変更し、[ OK ]をクリックする。これでVPN接続の作成は完了。

Surface RTで接続確認(VPN接続)

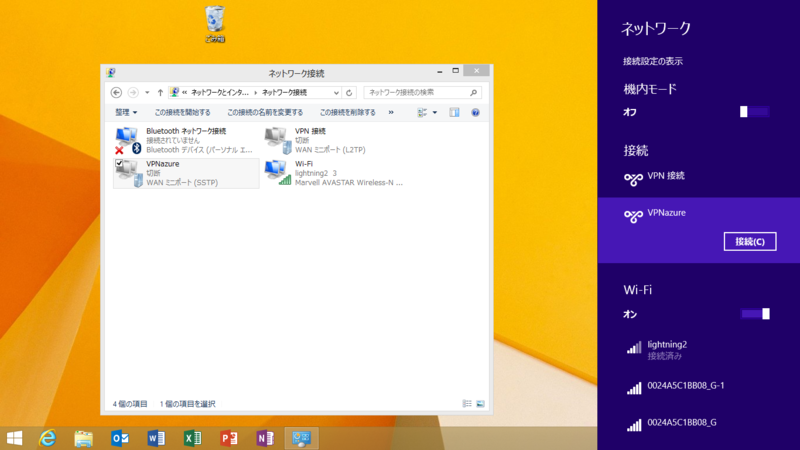

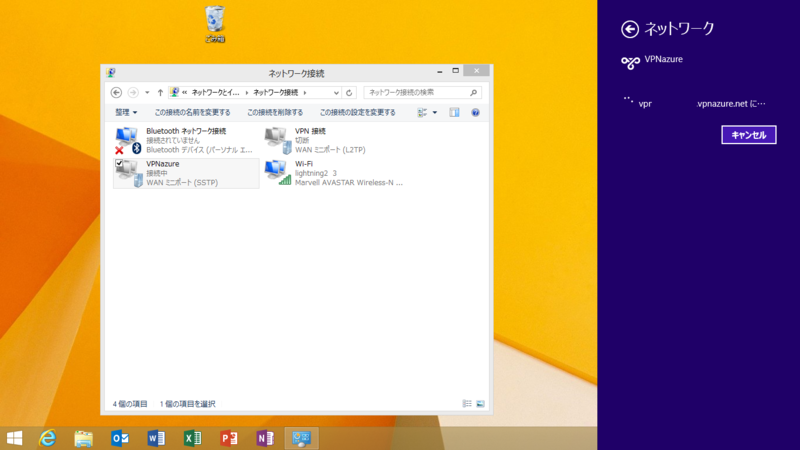

ネットワーク接続で今回作成したVPNazureを選び[ 接続(C) ]をクリックする。Wi-Fiのほうはすでに接続済みのものがあるが、これはHWD14のWiMAX2+。この時点では自宅の192.168.28.0/24ネットワークにはつながっていない。

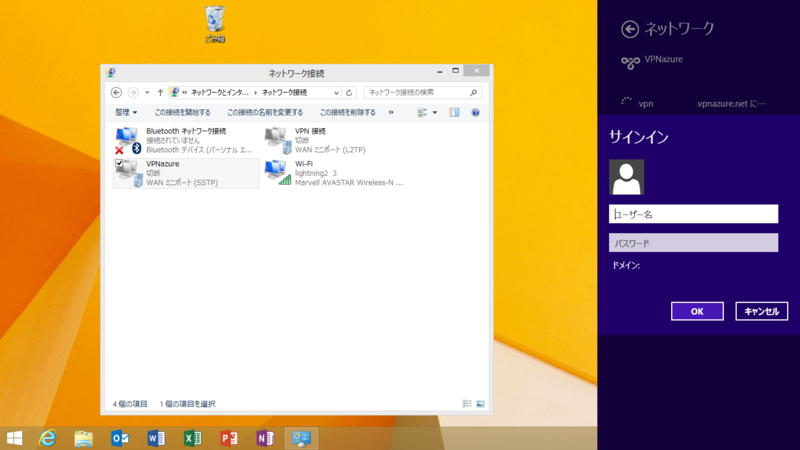

SoftEtherVPNで設定したユーザー名とパスワードを入力し、サインインする。

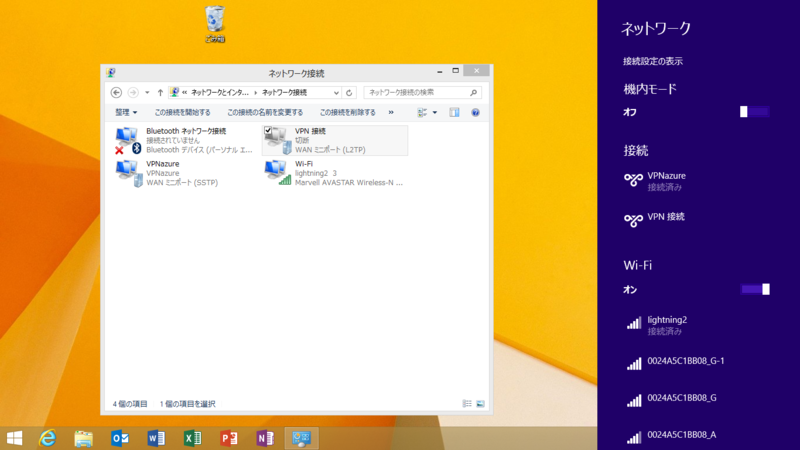

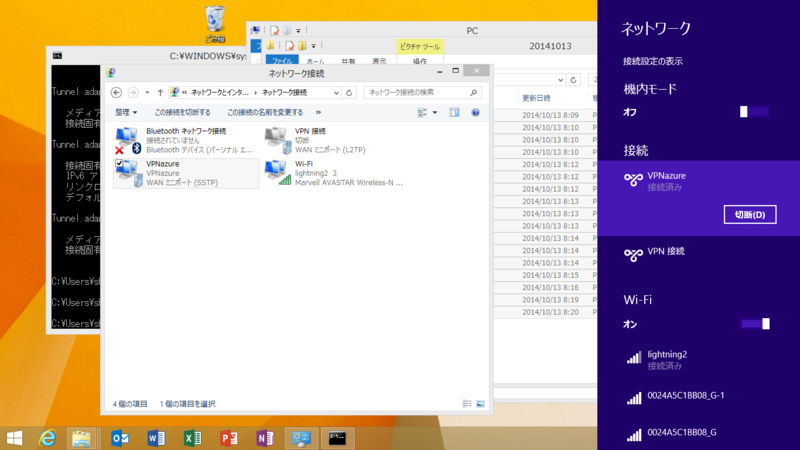

接続完了するとネットワークチャームには「接続済み」と表示される。

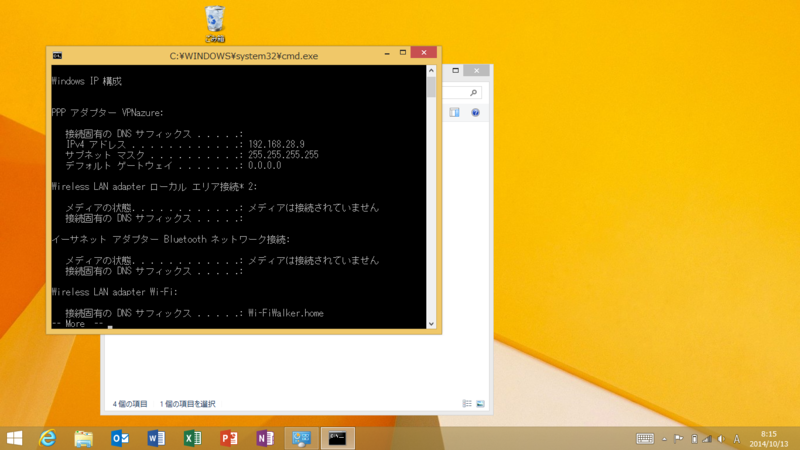

ipconfigで確認する。192.168.28.9というアドレスを貰えている。この時点では自宅の192.168.28.0/24ネットワークに参加できていることが分かる。

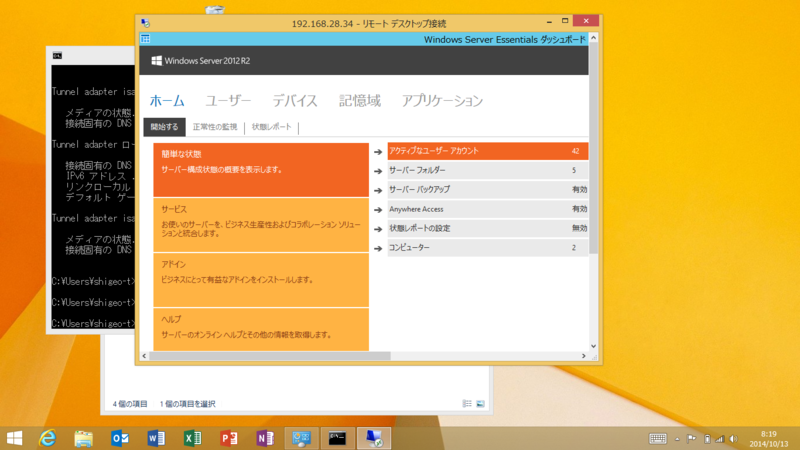

SoftEtherVPNのサーバは192.168.28.20であるので、それ以外のサーバ(今回はADサーバ)にリモートデスクトップ接続してみる。きちんと接続できる。

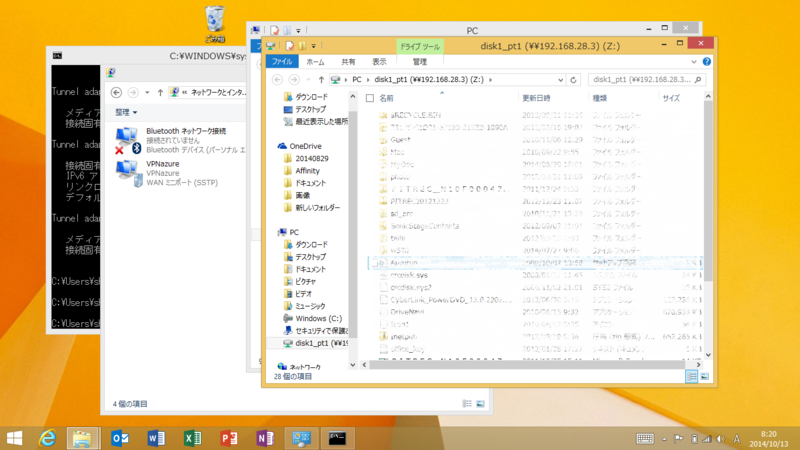

NASにも接続してみる。これもきちんと接続できる。

切断するときはネットワークチャームを開き、[ 切断(D) ]を選択する。

L2TP接続

L2TP/IPsec

L2TPはLayer 2 Tunneling Protocol の略でレイヤ2トンネリングプロトコルである。概要はL2TPとは 〔 レイヤ2トンネリングプロトコル 〕 【 Layer 2 Tunneling Protocol 】 - 意味/解説/説明/定義 : IT用語辞典の通り。

WindowsマシンはSSTPかSoftEtherVPN Clientで接続できるが、SSTPもSoftEtherVPN Clientも無いOSの場合、L2TPで接続する必要がある。SoftEtherVPNではL2TPとL2TP/IPsecの両方をサポートしているが、今回はL2TP/IPsecで動作確認。

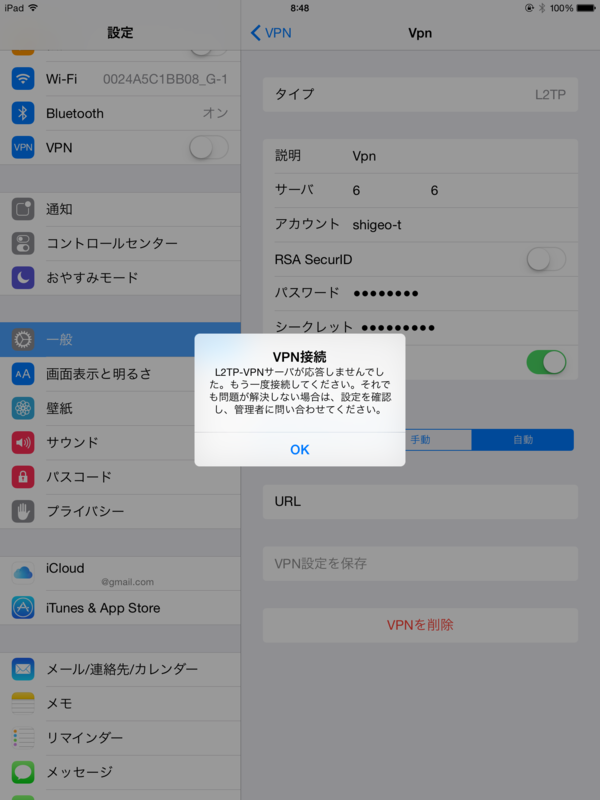

結果を先に書いておくと、自宅のADSLルータから外では接続に成功していない。iOSでもAndroidでもWindowsでも実施してみたが結果は同じ。SoftEtherVPN Serverの設定ではなく、ADSLルータの仕様か何かに起因するものと考える。またL2TP/IPsecだけでなくL2TP(暗号化なし)も試したが結果は同じで接続を確立できなかった。

自宅LAN内の疎通確認

iPad Airで接続確認。自宅LAN内の無線LANにiPad Airを接続した状態でL2TP/IPsec接続を行う。数秒でVPN接続が確立する。一番上左にiPad、無線LANの状態、[VPN]となっているのでVPN接続中であることが示されている。また設定画面のVPNのところには右上に接続情報があり、IPアドレスとして192.168.28.9が貰えていることが分かる。

自宅外からの疎通確認

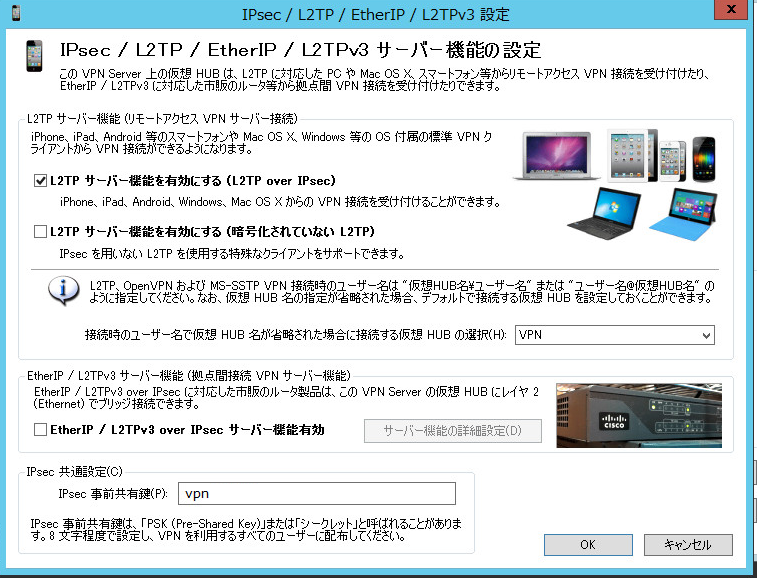

まずSoftEtherVPNの設定内容。事前共有鍵は秘密なのでマスキングしてある。白で塗るんじゃなかった。VPN Server 側での L2TP/IPsec 機能の有効化方法 - SoftEther VPN プロジェクトを参考に設定した。

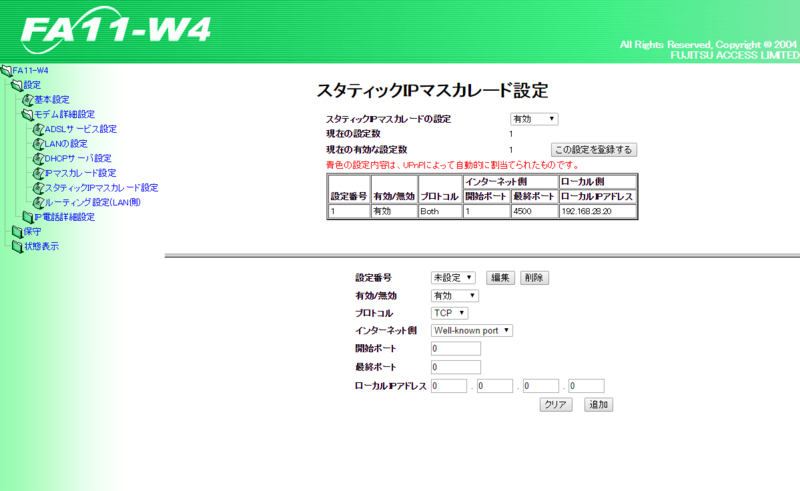

ルータの設定。必要なポート番号が通るように設定済。最初はUDPポート500,4500などを個別設定していたのだが、1~4500でTCP/UDP全部通すようにしても結果は同じ。

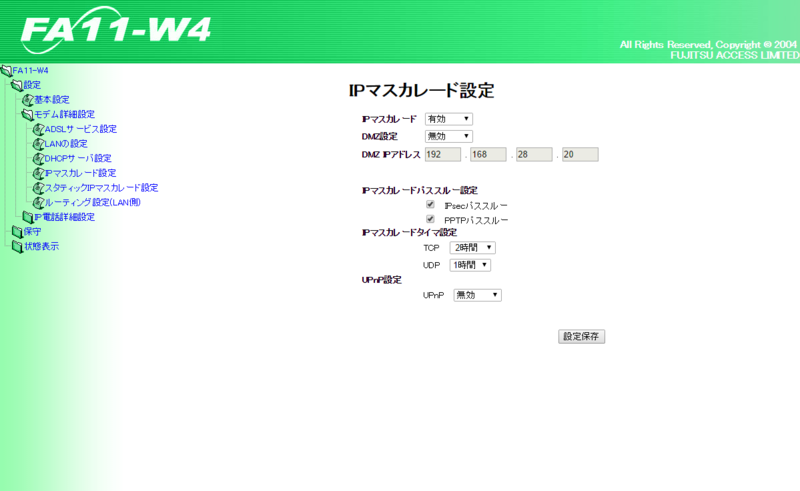

IPマスカレード設定ではDMZ設定有効/無効両方試した。ここに書いてあるようにIPsecパススルーされるはずである。

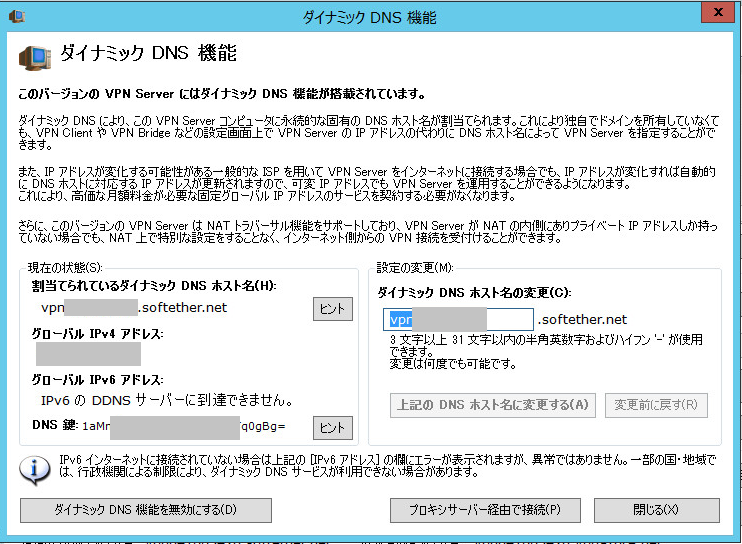

で、実際の接続。IPアドレスでもSoftEtherが提供するダイナミックDNS(DDNS)でも接続確認を行ったが、結果は同じ。

というわけで、サーバが応答するのは自宅内で確認済みなので、ルータ(の設定)がうまくいっていないのではないかと。

というわけでL2TPについては、別のネットワークで試してみたい。

関連エントリ